Setting Keamanan Pada Tingkat Lanjut

Virtual Private Network (VPN)

merupakan teknologi yang bertujuan untuk melindungi pertukaran data antara komputer satu dengan komputer lainnya ketika sedang melewati jaringan publik seperti internet

Menurut Internet Engineering Task Force (IETF), VPN is an emulation of [a] private Wide Area Network (WAN) using shared or public IP facilities, such as the Internet or private IP backbones. VPN merupakan suatu bentuk private internet yang melalui public network (internet), dengan menekankan pada keamanan data dan akses global melalui internet. Hubungan ini dibangun melalui suatu tunnel (terowongan) virtual antara 2 node

Sebuah VPN menyediakan koneksi yang aman antara dua segmen pada sebuah jaringan, dimana satu ujungnya berada pada gateway (sebuah pintu masuk ke dalam jaringan, seperti sebuah router) jaringan di kantor Anda, dan ujung yang satunya lagi berada pada PC di rumah Anda atau pada sebuah gateway jaringan lainnya, misalnya pada kantor cabang di luar kota. Kedua segmen tersebut dikoneksikan melalui sebuah jaringan publik, biasanya adalah Internet. Untuk dapat mengamankan jaringan di dalamnya, VPN memakai dua teknologi utama: tunneling dan enkripsi.

Firewall

adalah sebuah sistem atau grup sistem yang menjalankan kontrol akses keamanan diantara jaringan internal yang aman dan jaringan yang untrusted seperti internet.Firewall didesain untuk mengijinkan trusted data atau data yang dipercaya lewat, menolak layanan yang mudah diserang, mencegah jaringan internal dari serangan luar yang bisa menembus firewall setiap waktu.

Umumnya juga digunakan untuk mengontrol akses terhadap siapa saja yang memiliki akses terhadap jaringan pribadi dari pihak luar. Saat ini, istilah firewall menjadi istilah lazim yang merujuk pada sistem yang mengatur komunikasi antar dua jaringan yang berbeda. Mengingat saat ini banyak perusahaan yang memiliki akses ke Internet dan juga tentu saja jaringan berbadan hukum di dalamnya, maka perlindungan terhadap modal digital perusahaan tersebut dari serangan para hacker (peretas, pemata-mata, ataupun pencuri data lainnya) menjadi wajib.

Acces restriction

Pembatasan akses. Misalnya untuk pengamanan data pada komputer jaringan, dengan menggunakan fasilitas ini data yang ada pada komputer yang dimaksud tidak bisa dimasuki oleh sembarangan orang, terutama untuk hal-hal yang tidak diinginkan.

Perlindungan pertama adalah modem LinkSys WAG354Gyang mempunyai fitur Access Restrictions seperti gambar dibawah :

Pada modem Linksys WAG354G mempunyai Access Restriction atau Web Blocking dengan dua metode, yang pertama adalah Website Blocking by Addres, dimana pemakai hanya perlu memasukkan alamat web yang ingin diblok. Tapi terbatas hanya empat alamat yang dapat dimasukkan.

Yang kedua adalah Website Blocking by Keyword, dimana apabila ada user yang memasukkan kata kunci di google atau di address bar yang masuk dalam daftar blok maka akan di-blok hubungan dengan web tersebut.

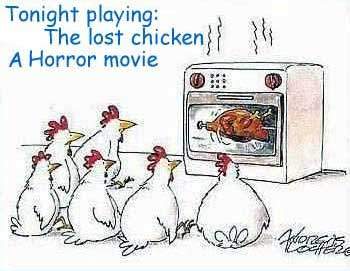

puNya SuKa-Suka BerSaMa...

lucu-lucu

Rabu, 21 Juli 2010

Rabu, 14 Juli 2010

WLAN SECURITY

Satu masalah dengan jaringan nirkabel perusahaan pada umumnya, dan WLAN khususnya, melibatkan kebutuhan untuk keamanan. Banyak jalur akses awal tidak bisa melihat apakah pengguna tertentu memiliki otorisasi untuk mengakses jaringan. Meskipun masalah ini mencerminkan isu-isu yang telah lama bermasalah banyak jenis jaringan kabel (mungkin sudah di masa lalu bagi individu untuk steker komputer ke jack Ethernet acak tersedia dan mendapatkan akses ke jaringan lokal), ini biasanya tidak menimbulkan masalah yang signifikan, karena banyak organisasi memiliki keamanan fisik yang cukup baik. Namun, fakta bahwa sinyal radio berdarah di luar bangunan dan di baris properti membuat keamanan fisik sangat tidak relevan untuk Piggybackers. isu korporasi tersebut tercakup dalam keamanan nirkabel

Security options

Ada tiga cara pokok untuk mengamankan jaringan nirkabel:

• Untuk jaringan tertutup (seperti pengguna rumah dan organisasi) cara yang paling umum adalah untuk mengkonfigurasi pembatasan akses di jalur akses. Mereka pembatasan mungkin termasuk enkripsi dan cek pada alamat MAC. Pilihan lain adalah dengan menonaktifkan ESSID penyiaran, membuat jalur akses yang sulit bagi orang luar untuk dideteksi. Wireless Intrusion Prevention Sistem dapat digunakan untuk menyediakan pengamanan LAN nirkabel dalam model jaringan.

• Bagi penyedia komersial, hotspot, dan organisasi besar, solusi yang dipilih adalah sering memiliki jaringan nirkabel terbuka dan tidak terenkripsi, namun benar-benar terisolasi. Para pengguna akan pada awalnya tidak memiliki akses ke Internet atau ke sumber daya jaringan lokal. Komersial penyedia biasanya forward semua lalu lintas web ke captive portal yang menyediakan pembayaran dan / atau otorisasi. Solusi lain adalah untuk meminta pengguna untuk melakukan koneksi aman ke jaringan istimewa menggunakan VPN.

• Wireless jaringan yang kurang aman dari kabel yang, dalam banyak kantor penyusup dengan mudah dapat mengunjungi dan menghubungkan komputer mereka ke jaringan kabel tanpa masalah, mendapatkan akses ke jaringan, dan itu juga sering mungkin bagi penyusup remote untuk mendapatkan akses ke jaringan melalui backdoors. Salah satu solusi umum dapat end-to-end enkripsi, dengan otentikasi independen pada semua sumber daya yang tidak harus tersedia untuk umum.

Access Control at the Access Point level

Salah satu teknik yang paling sederhana adalah dengan hanya membolehkan akses dari dikenal, disetujui alamat MAC. Namun, pendekatan ini tidak memberikan keamanan terhadap mengendus, dan perangkat client dapat dengan mudah spoof alamat MAC, menyebabkan kebutuhan untuk keamanan yang lebih canggih.

Lain teknik yang sangat sederhana adalah memiliki ESSID rahasia (id / nama jaringan nirkabel), meskipun orang yang mempelajari metode yang akan mampu mengendus ESSID tersebut.

Hari ini semua (atau hampir semua) akses poin menggabungkan Wired Equivalent Privacy (WEP) enkripsi dan sebagian besar router nirkabel dijual dengan WEP diaktifkan. Namun, analis keamanan WEP mengkritik kekurangan, dan FBI AS telah menunjukkan kemampuan untuk memecahkan perlindungan WEP hanya dalam tiga menit menggunakan alat yang tersedia untuk masyarakat umum (lihat aircrack).

Wi-Fi Protected Access (WPA dan WPA2) protokol keamanan kemudian diciptakan untuk mengatasi masalah ini. Jika password yang lemah, seperti kata kamus atau string karakter pendek digunakan, WPA dan WPA2 dapat retak. Menggunakan password acak cukup lama (misalnya 14 huruf acak) atau passphrase (misalnya 5 kata-kata yang dipilih secara acak) membuat pra-berbagi kunci WPA hampir uncrackable. Generasi kedua protokol keamanan WPA (WPA2) adalah berdasarkan perubahan terakhir IEEE 802.11i untuk standar 802.11 dan memenuhi syarat untuk FIPS 140-2 kepatuhan. Dengan semua skema enkripsi, setiap klien dalam jaringan yang tahu tombol dapat membaca semua lalu lintas.

Restricted access networks

Solusi termasuk sistem baru untuk otentikasi, IEEE 802.1x, yang menjanjikan untuk meningkatkan keamanan di kedua kabel dan jaringan nirkabel. jalur akses nirkabel yang menggabungkan teknologi seperti ini sering juga memiliki dibangun di router, sehingga menjadi gateway nirkabel.

End-to-End

Orang bisa menyatakan bahwa 2 lapisan dan lapisan kedua metode 3 enkripsi tidak cukup baik untuk melindungi data berharga seperti password dan email pribadi. Mereka menambahkan enkripsi teknologi hanya untuk bagian-bagian dari jalur komunikasi, masih memungkinkan orang untuk memata-matai lalu lintas jika mereka telah mendapatkan akses ke jaringan kabel entah bagaimana. Solusinya mungkin enkripsi dan otorisasi di layer aplikasi, dengan menggunakan teknologi seperti SSL, SSH, GnuPG, PGP dan yang sejenis.

Kerugian dengan akhir untuk mengakhiri metode, mungkin gagal untuk menutup semua lalu lintas. Dengan enkripsi pada level router atau VPN, sebuah saklar tunggal mengenkripsi semua lalu lintas, bahkan UDP dan lookup DNS. Dengan enkripsi end-to-end di sisi lain, setiap layanan harus diamankan harus memiliki enkripsi yang "dihidupkan," dan sering setiap koneksi juga harus "dihidupkan" secara terpisah. Untuk mengirimkan email, setiap penerima harus mendukung metode enkripsi, dan harus pertukaran kunci dengan benar. Untuk Web, tidak semua situs web menawarkan https, dan bahkan jika mereka lakukan, browser mengirim alamat IP dalam bentuk teks.

Sumber daya yang paling berharga sering akses ke Internet. Sebuah LAN kantor pemilik mencari untuk membatasi akses tersebut akan menghadapi tugas penegakan non sepele setiap pengguna memiliki otentikasi dirinya untuk router.

Open Acces Poin

Saat ini, ada hampir penuh jangkauan jaringan nirkabel di daerah perkotaan banyak - infrastruktur untuk jaringan komunitas nirkabel (yang beberapa anggap sebagai masa depan internet) sudah di tempat. Satu bisa berkeliaran di sekitar dan selalu terhubung ke Internet jika node terbuka untuk umum, namun karena masalah keamanan, node terenkripsi dan kebanyakan pengguna tidak tahu bagaimana cara menonaktifkan enkripsi. Banyak orang menganggap etiket yang tepat untuk meninggalkan jalur akses terbuka untuk umum, sehingga bebas akses ke Internet. Lain pikir enkripsi default menyediakan perlindungan yang substansial di ketidaknyamanan kecil, terhadap bahaya akses terbuka bahwa mereka mungkin takut substansial bahkan di rumah router DSL.

Kepadatan jalur akses bahkan bisa menjadi masalah - ada beberapa saluran yang tersedia terbatas, dan mereka sebagian tumpang tindih. Setiap saluran dapat menangani beberapa jaringan, tetapi tempat-tempat dengan banyak jaringan nirkabel pribadi (misalnya, kompleks apartemen), terbatasnya jumlah saluran radio Wi-Fi bisa menyebabkan kelambatan dan masalah lainnya.

Menurut para pendukung open access Poin, tidak harus melibatkan risiko yang signifikan untuk membuka jaringan nirkabel bagi masyarakat:

• Jaringan nirkabel adalah setelah semua terbatas pada wilayah geografis yang kecil. Sebuah komputer yang terhubung ke Internet dan konfigurasi yang tidak benar memiliki atau masalah keamanan lainnya dapat dimanfaatkan oleh siapa saja dari mana saja di dunia, sementara klien hanya dalam rentang geografis kecil dapat memanfaatkan jalur akses terbuka nirkabel. Jadi eksposur rendah dengan titik akses nirkabel terbuka, dan risiko dengan memiliki jaringan nirkabel terbuka kecil. Namun, salah satu harus menyadari bahwa router nirkabel terbuka akan memberi akses ke jaringan lokal, seringkali termasuk akses ke file dan printer saham.

• Satu-satunya cara untuk menjaga komunikasi benar-benar aman adalah dengan menggunakan enkripsi end-to-end. Misalnya, ketika mengakses sebuah bank internet, orang akan hampir selalu menggunakan enkripsi yang kuat dari browser web dan semua jalan ke bank - sehingga tidak beresiko untuk melakukan transaksi perbankan melalui jaringan nirkabel tidak terenkripsi. argumen adalah bahwa setiap orang dapat mengendus lalu lintas berlaku untuk jaringan kabel juga, dimana sistem administrator dan kerupuk mungkin memiliki akses ke link dan dapat membaca lalu lintas. Juga, siapa pun mengetahui kunci untuk jaringan nirkabel dienkripsi dapat memperoleh akses ke data yang ditransfer melalui jaringan.

• Jika layanan seperti saham file, akses ke printer, dll tersedia di jaringan lokal, disarankan untuk memiliki otentikasi (misalnya dengan password) untuk mengakses itu (satu tidak boleh berasumsi bahwa jaringan private tidak dapat diakses dari luar). Benar disetel, itu harus aman untuk mengizinkan akses ke jaringan lokal ke luar.

• Dengan algoritma enkripsi yang paling populer saat ini, sniffer biasanya akan dapat menghitung kunci jaringan dalam beberapa menit.

• Hal ini sangat umum untuk membayar biaya bulanan tetap untuk sambungan internet, dan bukan untuk lalu lintas - lalu lintas sehingga tambahan tidak akan merugikan.

• Di mana banyak koneksi Internet dan murah, freeloaders jarang akan menjadi gangguan yang menonjol.

Di sisi lain, di beberapa negara termasuk Jerman [1], orang-orang yang menyediakan jalur akses terbuka dapat dilakukan (sebagian) bertanggung jawab atas semua aktivitas ilegal yang dilakukan melalui jalur akses ini.

Filtering

Filtering memiliki arti menutup semua hubungan yang tidak diijinkan dan membuka semua hubungan yang diijinkan. Filtering terdiri dari tiga tipe dasar yang dapat diimplementasikan pada WLAN, yakni:

- SSID Filtering

- MAC Address Filtering

- Protocol Filtering

SSID Filtering merupakan metode penyaringan/ filtering yang bersifat elementer dan hanya digunakan untuk mengontrol hak akses. SSID merupakan nama dari jaringan.

MAC Address Filtering merupakan metoda filtering untuk membatasi hak akses dari MAC Address yang bersangkutan. Berikut ini adalah gambar yang menunjukkan illustrasi MAC filters:

MAC filters ini juga merupakan metode sistem keamanan yang baik dalam WLAN, karena peka terhadap jenis gangguan seperti:

- pencurian pc card dalam MAC filter dari suatu access point

- sniffing terhadap WLAN

Protocol Filtering merupakan metoda yang memungkinkan WLAN dapat menyaring paket-paket yang melalui jaringan dari layer 2 hingga layer 7. Berikut illustrasi dari protocol filtering:

Attack On Wireless LAN

Seorang hacker dapat melakukan beberapa tindakan yang tujuannya adalah untuk memperoleh hak akses secara paksa dari suatu WLAN. Beberapa metoda yang digunakan hackerantara lain:

- Passive attack (eavesdropping)

- Active attack

- Jamming attack

- Man in the middle attack

Passive attack

Eavesdroping merupakan penyerangan ke WLAN yang paling sederhana dan efektif. Metode ini tanpa meninggalkan jejak dari hacker itu sendiri. Berikut contoh illustrasi dari Passive attack:

Active attack

Merupakan metode hacking yang memungkinkan seseorang mendapat hak akses yang digunakan untuk tujuan merusak. Dengan metode ini memungkinkan hacker dapat mengacak-acak data pada jaringan. Berikut contoh illustrasi dari Active attack:

Wireless Gateway

Residential wireless gateway sekarang tersedia dengan teknologi VPN, seperti NAT, DHCP, PPPoE, WEP, MAC Filter dan bahkan sebuah built in firewall. Device ini cocok untuk kantor kecil atau lingkungan rumah dengan beberapa komputer dan jaringan ke internet. Biaya dari unit ini sangat tergantung pada servis yang ditawarkan. Beberapa dari unit hi-n bahkan mempunya static routing dan RIP v2.

Enterprise Wireless gateway adalah sebuah adaptasi spesial dari VPN dan server authehtikasi untuk jaringan wireless. Sebuah enterprise gateway berada dalam segmen jaringan kabel antara akses point dan jaringan wired akstrim. Sesuai namanya, sebuah gateway mengontrol akses dari wireless Lan ke jaringan wired, sehingga ketika seorang hacker mendapatkan akses ke segmen wireless, gateway akan melindungi sistem distribusi jaringan wired dari serangan.

Sebuah contoh dari waktu yang tepat untuk membangun sebuah enterprise wireless line gateway mungkin dapat dilihat pada situasi berikut. Anggaplah sebuah rumah sakit mempunyai 40 akses point dalam gedungnya. Investasi mereka pada akses point cukup penting, sehingga jika akses point tidak mendukung ukuran keamanan, rumah sakit bisa dalam keadaan yang sulit/bahaya dan harus mengganti semua akses point mereka. Malahan, rumah sakit dapat membangun sebuah wireless line gateway.

Gateway ini dapat terhubung antara core switch dan distribution switch (yang terhubung pada akses point) dan dapat berfungsi sebagai sebuah authentikasi dan VPN server pada jaringan yang terhubung dengan semua wireless LAN client. Malahan daripada membangun seluruh akses point baru satu (atau lebih tergantung dari kebutuhan jaringan) gateway device dapat di install dibelakang semua akses point sebagai sebuah group. Kegunaan dari tipe gateway ini adalah untuk menyediakan keamanan untuk kepentingan sebuah akses point yang tidak aman. Sebagian besar entreprise wireless gateway mendukung sebuah array dari protokol VPN seperti PPTP, IP Sec, L2TP, Sertificate, dan bahkan QoS berdasarkan profile.

802.1x and Extensible Authentication Protocol

standart 802.1x menyediakan spesifikasi untuk akses control jaringan port-based. Akses kontrol port-based sebenarnya – dan masih – digunakan dengan eterneth switch. Ketika sebuah user mencoba untuk terhubung ke port ethernet, port kemudian menempatkan koneksi user pada bloked mode untuk menunggu verifikasi dari identitas user dengan sebuah sistem authentikasi back end.

Protokol 802.1x telah dipergunakan pada banyak sistem wireless LAN dan hampir menjadi sebuah latihan standart pada banyak vendor. Ketika dikombinasikan dengan Extensible Authentication Protocol (IEP), 802.1x dapat menyediakan sebuah lingkungan yang fleksibel dan sangat aman berdasarkan berbagai macam skema authentikasi yang digunakan sekarang.

IEP, yang dulunya didefinisikan untuk point to point protokol (ppp), adalah sebuah protocol untuk bernegosiasi dengan metode authentikasi. IEP diterangkan pada RFC 2284 dan mendefinisikan karakteristik dari metode authentikasi termasuk informasi user yang dibutuhkan (pasword, sertifikat, dll), protokol yang digunakan (MD5, TLS, GSM, OTP, dll), dukungan dari igeneration, dan dukungan dari mutu authentikasi. Mungkin terdapat beberapa tipe EAP yang berada dipasar sejak IEEE dan pelaku industri membuat persetujuan pada setiap single type,atau beberapa tipe lain untuk menciptakan sebuah standart.

Corporate Security Police

Sebuah perusahaan seharusnya memiliki sebuah hubungan dengan security police yang menunjukan resiko yang unik yang ditunjukkan WLAN terhadap suatu jaringan. Contoh, dari sebuah ukuran sel yang tidak tepat yang memperkenankan hacker untuk mengambil keuntungan akses jaringan pada area parkir adalah contoh yang sangat bagus dari sebuah item yang seharusnya termasuk dalam beberapa hubungan security police. Hal lain yang perlu diperhatikan dalam security police adalah pasword yang baik, WEP yang bagus keamanan secara fisik penggunaan solusi keamanan yan bagus dan keteraturan perlengkapan hardware pada wireless LAN. Semua itu jauh dari sempurna mengingat solusi keamanan yang akan mengalami perubahan diantara organisasi-organisasi. Luasnya pembahasan security policy pada wireless LAN akan bergantung pada perlengkapan securitas dari organisasi seperti halnya luas dari daerah wireless LAN pada suatu jaringan.

Keep Sensitive Informatio Private

Beberapa hal yang seharusnya diketahui hanya oleh administrator jaringan pada level yang tepat adalah :

1. username dan password dari access point dan bridge

2. SNMP strings

3. WEP keys

4. dafta MAC address

Point penting untuk menjaga informasi ini hanya ditangan orang yang terpercaya. Kemampuan individual seperti administrator jaringan sangat penting karena seorang hacker akan sangat mudah mengunakan bagian informasi tersebut untuk mengambil keuntungan pada akses jaringan.

Physical Security

Walaupun saat physical security menggunakan jaringan wired tradisional sangat penting tapi akan lebih penting lagi perusahaan yang menggunakan teknologi wireless LAN. Untuk alasan yang telah dibahas diawal seseorang yang memiliki sebuah wireless PC card (dan mungkin sebuah antena) tidak dapat berada dalam gedung yang sama, seperti halnya suatu jaringan mengambil keuntungan akses pada jaringan yang lain. Bahkan software pendeteksi gangguanpun tak sepenuhnya cukup untuk mencegah hacker wireless LAN untuk melakukan pencurian informasi sensitif/penting. Serangan pasif tidak meninggalkan jejak, karena tidak adanya koneksi yang dibuat. Sekarang semua itu merupakan kebutuhab pasaran yang dapat menunjukkan network card dengan mode yang menjanjikan, mengakses data tanpa membuat koneksi.

Inventaris Peralatan Wireless LAN dan Security Audits

Sebagai bagian dari physical security policy, semua peralatan Wireless LAN seharusnya secara teratur dicatat disahkan dan mencegah penggunaan peralatan WLAN yang tidak sah untuk mengakses organization’s network. Jika jaringan terlalu besar dan berisi sejulah peralatan Wireless yang penting, maka inventori peralatan secara berkala sangat tidak praktis. Jika masalahnya seperti ini, penyeleseian kemanan Wireless LAN sangat penting untuk diimplementasikan, yang tidak berdasar pada hardware tetapi berdasar pada username dan password atau beberapa tipe yang bukan hardware-based peneleseian keamanan.

Rekomendasi keamanan

Sebagai ringkasan pada "WLAN SECURITY"diatas adalah beberapar ekomendasi untuk pengamanan wireless LAN:

* WEP

Jangan semata-mata hanya percaya pada WEP, tidak perduli sebaaik-baiknya kamu mengimplementasikan sebuah solusi keamaan wireless LAN end to end. Suatu peralatan wireless LAN dilindungi hanya dengan WEP hal itu bukan suatu jaminan. Ketika menggunakan WEP, jangan menggunakan WEP keys yang dihubungkan ke SSID atau ke organisasi. Membuat WEP keys sangat sulit untuk di ingat di dibawa keluar. Pada banyak kasus, WEP key dapat dengan mudah ditebak hanya dengan melihat SSID atau nama dari organisasi.

* User Authentication

Sejak user authentication adalah sebuah wireless LAN paling lemah, dan standart 802.11 tidak menetapkan metode apapun dari user authentikasi, ini sangat penting bahwa administrator secepat mengimplementasikan user-based authentikasi pada saat instalasi infrastruktur wireless LAN. User authentiksi harus berdasar pada rencana device-independent seperti, username dan password, biometric, smart card, sistem token-based, atau beberapa tipe yang lain dari alat keamanan yang mengidentifikasi user, bukan pada hardware. Solusi yang kamu terapkan seharusnya didukung authentikasi bi-direcsional antara server authentikasi dan wireless client.

* Security Need

Memilihlah suatu solusi keamanan yang sesuai dengan anggaran dan kebutuhan organisasimu, keduanya untuk hari ni dan seterusnya. Wireless LAN memperoleh popularitas yang sangat cepat karena kemudahannya dalam pengimplementasian. Ini berarti bahwa wireless LAN yang dimulai dari sebuah access point dan 5 buah client dapat tumbuh dengan cepat menjadi 15 acces point dan 300 client. Mekanisme keamanan yang sama bekerja dengan baik untuk satu accses point tidak akan bisa diterima, atau dijamin untuk 300 user. Sebuah organisasi bisa membuang uang untuk solusi keamanan yang akan tumbuh dan berkembang dengan cepat seperti perkembangan wireless LAN.

Satu masalah dengan jaringan nirkabel perusahaan pada umumnya, dan WLAN khususnya, melibatkan kebutuhan untuk keamanan. Banyak jalur akses awal tidak bisa melihat apakah pengguna tertentu memiliki otorisasi untuk mengakses jaringan. Meskipun masalah ini mencerminkan isu-isu yang telah lama bermasalah banyak jenis jaringan kabel (mungkin sudah di masa lalu bagi individu untuk steker komputer ke jack Ethernet acak tersedia dan mendapatkan akses ke jaringan lokal), ini biasanya tidak menimbulkan masalah yang signifikan, karena banyak organisasi memiliki keamanan fisik yang cukup baik. Namun, fakta bahwa sinyal radio berdarah di luar bangunan dan di baris properti membuat keamanan fisik sangat tidak relevan untuk Piggybackers. isu korporasi tersebut tercakup dalam keamanan nirkabel

Security options

Ada tiga cara pokok untuk mengamankan jaringan nirkabel:

• Untuk jaringan tertutup (seperti pengguna rumah dan organisasi) cara yang paling umum adalah untuk mengkonfigurasi pembatasan akses di jalur akses. Mereka pembatasan mungkin termasuk enkripsi dan cek pada alamat MAC. Pilihan lain adalah dengan menonaktifkan ESSID penyiaran, membuat jalur akses yang sulit bagi orang luar untuk dideteksi. Wireless Intrusion Prevention Sistem dapat digunakan untuk menyediakan pengamanan LAN nirkabel dalam model jaringan.

• Bagi penyedia komersial, hotspot, dan organisasi besar, solusi yang dipilih adalah sering memiliki jaringan nirkabel terbuka dan tidak terenkripsi, namun benar-benar terisolasi. Para pengguna akan pada awalnya tidak memiliki akses ke Internet atau ke sumber daya jaringan lokal. Komersial penyedia biasanya forward semua lalu lintas web ke captive portal yang menyediakan pembayaran dan / atau otorisasi. Solusi lain adalah untuk meminta pengguna untuk melakukan koneksi aman ke jaringan istimewa menggunakan VPN.

• Wireless jaringan yang kurang aman dari kabel yang, dalam banyak kantor penyusup dengan mudah dapat mengunjungi dan menghubungkan komputer mereka ke jaringan kabel tanpa masalah, mendapatkan akses ke jaringan, dan itu juga sering mungkin bagi penyusup remote untuk mendapatkan akses ke jaringan melalui backdoors. Salah satu solusi umum dapat end-to-end enkripsi, dengan otentikasi independen pada semua sumber daya yang tidak harus tersedia untuk umum.

Access Control at the Access Point level

Salah satu teknik yang paling sederhana adalah dengan hanya membolehkan akses dari dikenal, disetujui alamat MAC. Namun, pendekatan ini tidak memberikan keamanan terhadap mengendus, dan perangkat client dapat dengan mudah spoof alamat MAC, menyebabkan kebutuhan untuk keamanan yang lebih canggih.

Lain teknik yang sangat sederhana adalah memiliki ESSID rahasia (id / nama jaringan nirkabel), meskipun orang yang mempelajari metode yang akan mampu mengendus ESSID tersebut.

Hari ini semua (atau hampir semua) akses poin menggabungkan Wired Equivalent Privacy (WEP) enkripsi dan sebagian besar router nirkabel dijual dengan WEP diaktifkan. Namun, analis keamanan WEP mengkritik kekurangan, dan FBI AS telah menunjukkan kemampuan untuk memecahkan perlindungan WEP hanya dalam tiga menit menggunakan alat yang tersedia untuk masyarakat umum (lihat aircrack).

Wi-Fi Protected Access (WPA dan WPA2) protokol keamanan kemudian diciptakan untuk mengatasi masalah ini. Jika password yang lemah, seperti kata kamus atau string karakter pendek digunakan, WPA dan WPA2 dapat retak. Menggunakan password acak cukup lama (misalnya 14 huruf acak) atau passphrase (misalnya 5 kata-kata yang dipilih secara acak) membuat pra-berbagi kunci WPA hampir uncrackable. Generasi kedua protokol keamanan WPA (WPA2) adalah berdasarkan perubahan terakhir IEEE 802.11i untuk standar 802.11 dan memenuhi syarat untuk FIPS 140-2 kepatuhan. Dengan semua skema enkripsi, setiap klien dalam jaringan yang tahu tombol dapat membaca semua lalu lintas.

Restricted access networks

Solusi termasuk sistem baru untuk otentikasi, IEEE 802.1x, yang menjanjikan untuk meningkatkan keamanan di kedua kabel dan jaringan nirkabel. jalur akses nirkabel yang menggabungkan teknologi seperti ini sering juga memiliki dibangun di router, sehingga menjadi gateway nirkabel.

End-to-End

Orang bisa menyatakan bahwa 2 lapisan dan lapisan kedua metode 3 enkripsi tidak cukup baik untuk melindungi data berharga seperti password dan email pribadi. Mereka menambahkan enkripsi teknologi hanya untuk bagian-bagian dari jalur komunikasi, masih memungkinkan orang untuk memata-matai lalu lintas jika mereka telah mendapatkan akses ke jaringan kabel entah bagaimana. Solusinya mungkin enkripsi dan otorisasi di layer aplikasi, dengan menggunakan teknologi seperti SSL, SSH, GnuPG, PGP dan yang sejenis.

Kerugian dengan akhir untuk mengakhiri metode, mungkin gagal untuk menutup semua lalu lintas. Dengan enkripsi pada level router atau VPN, sebuah saklar tunggal mengenkripsi semua lalu lintas, bahkan UDP dan lookup DNS. Dengan enkripsi end-to-end di sisi lain, setiap layanan harus diamankan harus memiliki enkripsi yang "dihidupkan," dan sering setiap koneksi juga harus "dihidupkan" secara terpisah. Untuk mengirimkan email, setiap penerima harus mendukung metode enkripsi, dan harus pertukaran kunci dengan benar. Untuk Web, tidak semua situs web menawarkan https, dan bahkan jika mereka lakukan, browser mengirim alamat IP dalam bentuk teks.

Sumber daya yang paling berharga sering akses ke Internet. Sebuah LAN kantor pemilik mencari untuk membatasi akses tersebut akan menghadapi tugas penegakan non sepele setiap pengguna memiliki otentikasi dirinya untuk router.

Open Acces Poin

Saat ini, ada hampir penuh jangkauan jaringan nirkabel di daerah perkotaan banyak - infrastruktur untuk jaringan komunitas nirkabel (yang beberapa anggap sebagai masa depan internet) sudah di tempat. Satu bisa berkeliaran di sekitar dan selalu terhubung ke Internet jika node terbuka untuk umum, namun karena masalah keamanan, node terenkripsi dan kebanyakan pengguna tidak tahu bagaimana cara menonaktifkan enkripsi. Banyak orang menganggap etiket yang tepat untuk meninggalkan jalur akses terbuka untuk umum, sehingga bebas akses ke Internet. Lain pikir enkripsi default menyediakan perlindungan yang substansial di ketidaknyamanan kecil, terhadap bahaya akses terbuka bahwa mereka mungkin takut substansial bahkan di rumah router DSL.

Kepadatan jalur akses bahkan bisa menjadi masalah - ada beberapa saluran yang tersedia terbatas, dan mereka sebagian tumpang tindih. Setiap saluran dapat menangani beberapa jaringan, tetapi tempat-tempat dengan banyak jaringan nirkabel pribadi (misalnya, kompleks apartemen), terbatasnya jumlah saluran radio Wi-Fi bisa menyebabkan kelambatan dan masalah lainnya.

Menurut para pendukung open access Poin, tidak harus melibatkan risiko yang signifikan untuk membuka jaringan nirkabel bagi masyarakat:

• Jaringan nirkabel adalah setelah semua terbatas pada wilayah geografis yang kecil. Sebuah komputer yang terhubung ke Internet dan konfigurasi yang tidak benar memiliki atau masalah keamanan lainnya dapat dimanfaatkan oleh siapa saja dari mana saja di dunia, sementara klien hanya dalam rentang geografis kecil dapat memanfaatkan jalur akses terbuka nirkabel. Jadi eksposur rendah dengan titik akses nirkabel terbuka, dan risiko dengan memiliki jaringan nirkabel terbuka kecil. Namun, salah satu harus menyadari bahwa router nirkabel terbuka akan memberi akses ke jaringan lokal, seringkali termasuk akses ke file dan printer saham.

• Satu-satunya cara untuk menjaga komunikasi benar-benar aman adalah dengan menggunakan enkripsi end-to-end. Misalnya, ketika mengakses sebuah bank internet, orang akan hampir selalu menggunakan enkripsi yang kuat dari browser web dan semua jalan ke bank - sehingga tidak beresiko untuk melakukan transaksi perbankan melalui jaringan nirkabel tidak terenkripsi. argumen adalah bahwa setiap orang dapat mengendus lalu lintas berlaku untuk jaringan kabel juga, dimana sistem administrator dan kerupuk mungkin memiliki akses ke link dan dapat membaca lalu lintas. Juga, siapa pun mengetahui kunci untuk jaringan nirkabel dienkripsi dapat memperoleh akses ke data yang ditransfer melalui jaringan.

• Jika layanan seperti saham file, akses ke printer, dll tersedia di jaringan lokal, disarankan untuk memiliki otentikasi (misalnya dengan password) untuk mengakses itu (satu tidak boleh berasumsi bahwa jaringan private tidak dapat diakses dari luar). Benar disetel, itu harus aman untuk mengizinkan akses ke jaringan lokal ke luar.

• Dengan algoritma enkripsi yang paling populer saat ini, sniffer biasanya akan dapat menghitung kunci jaringan dalam beberapa menit.

• Hal ini sangat umum untuk membayar biaya bulanan tetap untuk sambungan internet, dan bukan untuk lalu lintas - lalu lintas sehingga tambahan tidak akan merugikan.

• Di mana banyak koneksi Internet dan murah, freeloaders jarang akan menjadi gangguan yang menonjol.

Di sisi lain, di beberapa negara termasuk Jerman [1], orang-orang yang menyediakan jalur akses terbuka dapat dilakukan (sebagian) bertanggung jawab atas semua aktivitas ilegal yang dilakukan melalui jalur akses ini.

Filtering

Filtering memiliki arti menutup semua hubungan yang tidak diijinkan dan membuka semua hubungan yang diijinkan. Filtering terdiri dari tiga tipe dasar yang dapat diimplementasikan pada WLAN, yakni:

- SSID Filtering

- MAC Address Filtering

- Protocol Filtering

SSID Filtering merupakan metode penyaringan/ filtering yang bersifat elementer dan hanya digunakan untuk mengontrol hak akses. SSID merupakan nama dari jaringan.

MAC Address Filtering merupakan metoda filtering untuk membatasi hak akses dari MAC Address yang bersangkutan. Berikut ini adalah gambar yang menunjukkan illustrasi MAC filters:

MAC filters ini juga merupakan metode sistem keamanan yang baik dalam WLAN, karena peka terhadap jenis gangguan seperti:

- pencurian pc card dalam MAC filter dari suatu access point

- sniffing terhadap WLAN

Protocol Filtering merupakan metoda yang memungkinkan WLAN dapat menyaring paket-paket yang melalui jaringan dari layer 2 hingga layer 7. Berikut illustrasi dari protocol filtering:

Attack On Wireless LAN

Seorang hacker dapat melakukan beberapa tindakan yang tujuannya adalah untuk memperoleh hak akses secara paksa dari suatu WLAN. Beberapa metoda yang digunakan hackerantara lain:

- Passive attack (eavesdropping)

- Active attack

- Jamming attack

- Man in the middle attack

Passive attack

Eavesdroping merupakan penyerangan ke WLAN yang paling sederhana dan efektif. Metode ini tanpa meninggalkan jejak dari hacker itu sendiri. Berikut contoh illustrasi dari Passive attack:

Active attack

Merupakan metode hacking yang memungkinkan seseorang mendapat hak akses yang digunakan untuk tujuan merusak. Dengan metode ini memungkinkan hacker dapat mengacak-acak data pada jaringan. Berikut contoh illustrasi dari Active attack:

Wireless Gateway

Residential wireless gateway sekarang tersedia dengan teknologi VPN, seperti NAT, DHCP, PPPoE, WEP, MAC Filter dan bahkan sebuah built in firewall. Device ini cocok untuk kantor kecil atau lingkungan rumah dengan beberapa komputer dan jaringan ke internet. Biaya dari unit ini sangat tergantung pada servis yang ditawarkan. Beberapa dari unit hi-n bahkan mempunya static routing dan RIP v2.

Enterprise Wireless gateway adalah sebuah adaptasi spesial dari VPN dan server authehtikasi untuk jaringan wireless. Sebuah enterprise gateway berada dalam segmen jaringan kabel antara akses point dan jaringan wired akstrim. Sesuai namanya, sebuah gateway mengontrol akses dari wireless Lan ke jaringan wired, sehingga ketika seorang hacker mendapatkan akses ke segmen wireless, gateway akan melindungi sistem distribusi jaringan wired dari serangan.

Sebuah contoh dari waktu yang tepat untuk membangun sebuah enterprise wireless line gateway mungkin dapat dilihat pada situasi berikut. Anggaplah sebuah rumah sakit mempunyai 40 akses point dalam gedungnya. Investasi mereka pada akses point cukup penting, sehingga jika akses point tidak mendukung ukuran keamanan, rumah sakit bisa dalam keadaan yang sulit/bahaya dan harus mengganti semua akses point mereka. Malahan, rumah sakit dapat membangun sebuah wireless line gateway.

Gateway ini dapat terhubung antara core switch dan distribution switch (yang terhubung pada akses point) dan dapat berfungsi sebagai sebuah authentikasi dan VPN server pada jaringan yang terhubung dengan semua wireless LAN client. Malahan daripada membangun seluruh akses point baru satu (atau lebih tergantung dari kebutuhan jaringan) gateway device dapat di install dibelakang semua akses point sebagai sebuah group. Kegunaan dari tipe gateway ini adalah untuk menyediakan keamanan untuk kepentingan sebuah akses point yang tidak aman. Sebagian besar entreprise wireless gateway mendukung sebuah array dari protokol VPN seperti PPTP, IP Sec, L2TP, Sertificate, dan bahkan QoS berdasarkan profile.

802.1x and Extensible Authentication Protocol

standart 802.1x menyediakan spesifikasi untuk akses control jaringan port-based. Akses kontrol port-based sebenarnya – dan masih – digunakan dengan eterneth switch. Ketika sebuah user mencoba untuk terhubung ke port ethernet, port kemudian menempatkan koneksi user pada bloked mode untuk menunggu verifikasi dari identitas user dengan sebuah sistem authentikasi back end.

Protokol 802.1x telah dipergunakan pada banyak sistem wireless LAN dan hampir menjadi sebuah latihan standart pada banyak vendor. Ketika dikombinasikan dengan Extensible Authentication Protocol (IEP), 802.1x dapat menyediakan sebuah lingkungan yang fleksibel dan sangat aman berdasarkan berbagai macam skema authentikasi yang digunakan sekarang.

IEP, yang dulunya didefinisikan untuk point to point protokol (ppp), adalah sebuah protocol untuk bernegosiasi dengan metode authentikasi. IEP diterangkan pada RFC 2284 dan mendefinisikan karakteristik dari metode authentikasi termasuk informasi user yang dibutuhkan (pasword, sertifikat, dll), protokol yang digunakan (MD5, TLS, GSM, OTP, dll), dukungan dari igeneration, dan dukungan dari mutu authentikasi. Mungkin terdapat beberapa tipe EAP yang berada dipasar sejak IEEE dan pelaku industri membuat persetujuan pada setiap single type,atau beberapa tipe lain untuk menciptakan sebuah standart.

Corporate Security Police

Sebuah perusahaan seharusnya memiliki sebuah hubungan dengan security police yang menunjukan resiko yang unik yang ditunjukkan WLAN terhadap suatu jaringan. Contoh, dari sebuah ukuran sel yang tidak tepat yang memperkenankan hacker untuk mengambil keuntungan akses jaringan pada area parkir adalah contoh yang sangat bagus dari sebuah item yang seharusnya termasuk dalam beberapa hubungan security police. Hal lain yang perlu diperhatikan dalam security police adalah pasword yang baik, WEP yang bagus keamanan secara fisik penggunaan solusi keamanan yan bagus dan keteraturan perlengkapan hardware pada wireless LAN. Semua itu jauh dari sempurna mengingat solusi keamanan yang akan mengalami perubahan diantara organisasi-organisasi. Luasnya pembahasan security policy pada wireless LAN akan bergantung pada perlengkapan securitas dari organisasi seperti halnya luas dari daerah wireless LAN pada suatu jaringan.

Keep Sensitive Informatio Private

Beberapa hal yang seharusnya diketahui hanya oleh administrator jaringan pada level yang tepat adalah :

1. username dan password dari access point dan bridge

2. SNMP strings

3. WEP keys

4. dafta MAC address

Point penting untuk menjaga informasi ini hanya ditangan orang yang terpercaya. Kemampuan individual seperti administrator jaringan sangat penting karena seorang hacker akan sangat mudah mengunakan bagian informasi tersebut untuk mengambil keuntungan pada akses jaringan.

Physical Security

Walaupun saat physical security menggunakan jaringan wired tradisional sangat penting tapi akan lebih penting lagi perusahaan yang menggunakan teknologi wireless LAN. Untuk alasan yang telah dibahas diawal seseorang yang memiliki sebuah wireless PC card (dan mungkin sebuah antena) tidak dapat berada dalam gedung yang sama, seperti halnya suatu jaringan mengambil keuntungan akses pada jaringan yang lain. Bahkan software pendeteksi gangguanpun tak sepenuhnya cukup untuk mencegah hacker wireless LAN untuk melakukan pencurian informasi sensitif/penting. Serangan pasif tidak meninggalkan jejak, karena tidak adanya koneksi yang dibuat. Sekarang semua itu merupakan kebutuhab pasaran yang dapat menunjukkan network card dengan mode yang menjanjikan, mengakses data tanpa membuat koneksi.

Inventaris Peralatan Wireless LAN dan Security Audits

Sebagai bagian dari physical security policy, semua peralatan Wireless LAN seharusnya secara teratur dicatat disahkan dan mencegah penggunaan peralatan WLAN yang tidak sah untuk mengakses organization’s network. Jika jaringan terlalu besar dan berisi sejulah peralatan Wireless yang penting, maka inventori peralatan secara berkala sangat tidak praktis. Jika masalahnya seperti ini, penyeleseian kemanan Wireless LAN sangat penting untuk diimplementasikan, yang tidak berdasar pada hardware tetapi berdasar pada username dan password atau beberapa tipe yang bukan hardware-based peneleseian keamanan.

Rekomendasi keamanan

Sebagai ringkasan pada "WLAN SECURITY"diatas adalah beberapar ekomendasi untuk pengamanan wireless LAN:

* WEP

Jangan semata-mata hanya percaya pada WEP, tidak perduli sebaaik-baiknya kamu mengimplementasikan sebuah solusi keamaan wireless LAN end to end. Suatu peralatan wireless LAN dilindungi hanya dengan WEP hal itu bukan suatu jaminan. Ketika menggunakan WEP, jangan menggunakan WEP keys yang dihubungkan ke SSID atau ke organisasi. Membuat WEP keys sangat sulit untuk di ingat di dibawa keluar. Pada banyak kasus, WEP key dapat dengan mudah ditebak hanya dengan melihat SSID atau nama dari organisasi.

* User Authentication

Sejak user authentication adalah sebuah wireless LAN paling lemah, dan standart 802.11 tidak menetapkan metode apapun dari user authentikasi, ini sangat penting bahwa administrator secepat mengimplementasikan user-based authentikasi pada saat instalasi infrastruktur wireless LAN. User authentiksi harus berdasar pada rencana device-independent seperti, username dan password, biometric, smart card, sistem token-based, atau beberapa tipe yang lain dari alat keamanan yang mengidentifikasi user, bukan pada hardware. Solusi yang kamu terapkan seharusnya didukung authentikasi bi-direcsional antara server authentikasi dan wireless client.

* Security Need

Memilihlah suatu solusi keamanan yang sesuai dengan anggaran dan kebutuhan organisasimu, keduanya untuk hari ni dan seterusnya. Wireless LAN memperoleh popularitas yang sangat cepat karena kemudahannya dalam pengimplementasian. Ini berarti bahwa wireless LAN yang dimulai dari sebuah access point dan 5 buah client dapat tumbuh dengan cepat menjadi 15 acces point dan 300 client. Mekanisme keamanan yang sama bekerja dengan baik untuk satu accses point tidak akan bisa diterima, atau dijamin untuk 300 user. Sebuah organisasi bisa membuang uang untuk solusi keamanan yang akan tumbuh dan berkembang dengan cepat seperti perkembangan wireless LAN.

Selasa, 06 Juli 2010

Konfigurasi Dasar Wireless LAN Menggunakan Mode Infrastruktur

Pada mode infrastruktur access point berfungsi untuk melayani komunikasi utama pada jaringan wireless. Access point mentransmisikan data pada PC dengan jangkauan tertentu pada suatu daerah. Penambahan dan pengaturan letak access point dapat memperluas jangkauan dari WLAN.

Gambar Mode Jaringan Infrastruktur

Ada empat komponen utama dalam WLAN, yaitu:

* Access Point, merupakan perangkat yang menjadi sentral koneksi dari pengguna (user) ke ISP, atau dari kantor cabang ke kantor pusat jika jaringannya adalah miliksebuah perusahaan. Access-Point berfungsi mengkonversikan sinyal frekuensi radio (RF) menjadi sinyal digital yang akan disalurkan melalui kabel, atau disalurkan keperangkat WLAN yang lain dengan dikonversikan ulang menjadi sinyal frekuensi radio.

Gambar Access Point Router

* Wireless LAN Interface, merupakan peralatan yang dipasang di Mobile/Desktop PC,peralatan yang dikembangkan secara massal adalah dalam bentuk PCMCIA (Personal Computer Memory Card International Association) card, PCI card maupun melalui port USB (Universal Serial Bus).

Gambar Wireless Adapter

* Mobile/Desktop PC, merupakan perangkat akses untuk pengguna, mobile PC pada umumnya sudah terpasang port PCMCIA sedangkan desktop PC harus ditambahkan wireless adapter melalui PCI (Peripheral Component Interconnect) card atau USB(Universal Serial Bus).

* Antena external (optional) digunakan untuk memperkuat daya pancar. Antena ini dapat dirakit sendiri oleh user. contoh : antena kaleng.

Komponen logic dari Access Point adalah ESSID (Extended Service Set

IDentification) yang merupakan standar dari IEEE 802.11. Pengguna harus

mengkoneksikan wireless adapter ke Access Point dengan ESSID tertentu supaya

transfer data bisa terjadi. ESSID menjadi autentifikasi standar dalam komunikasi

wireless. Dalam segi keamanan beberapa vendor tertentu membuat kunci autentifikasi

tertentu untuk proses autentifikasi dari klien ke Access Point.

Rawannya segi keamanan ini membuat IEEE mengeluarkan standarisasi Wireless

Encryption Protocol (WEP), sebuah aplikasi yang sudah ada dalam setiap PCMCIA card. WEP ini berfungsi meng-encrypt data sebelum ditransfer ke sinyal Radio

Frequency (RF), dan men-decrypt kembali data dari sinyal RF.

Sebagai mana hasil dari percobaan “Konfigurasi Dasar Wireless LAN Menggunakan Mode Infrastruktur” yang telah saya lakukan,sehingga saya dapat menarik analisa bahwa Mode Infrastruktur itu merupakan Wireless LAN yang disetting secara manual untuk berhubungan dengan ISP (Internet Service Provider) yang mana masih menggunakan password untuk melakukan akses koneksinya.

mengkoneksikan wireless adapter ke Access Point dengan ESSID tertentu supaya

transfer data bisa terjadi. ESSID menjadi autentifikasi standar dalam komunikasi

wireless. Dalam segi keamanan beberapa vendor tertentu membuat kunci autentifikasi

tertentu untuk proses autentifikasi dari klien ke Access Point.

Rawannya segi keamanan ini membuat IEEE mengeluarkan standarisasi Wireless

Encryption Protocol (WEP), sebuah aplikasi yang sudah ada dalam setiap PCMCIA card. WEP ini berfungsi meng-encrypt data sebelum ditransfer ke sinyal Radio

Frequency (RF), dan men-decrypt kembali data dari sinyal RF.

Sebagai mana hasil dari percobaan “Konfigurasi Dasar Wireless LAN Menggunakan Mode Infrastruktur” yang telah saya lakukan,sehingga saya dapat menarik analisa bahwa Mode Infrastruktur itu merupakan Wireless LAN yang disetting secara manual untuk berhubungan dengan ISP (Internet Service Provider) yang mana masih menggunakan password untuk melakukan akses koneksinya.

Topologi Jaringan WLAN Infrastruktur Pada Praktikum

Untuk melakukan komunikasi 2 buah komputer atau lebih pada mode Infrastruktur,semua komputer yang akan dihubungkan dengan jaringan wireless harus memiliki wireless adapter atau untuk Laptop memiliki fasilitas Wi-Fi dan Access Point.

1.Konfigurasi Access Point

* Letakkan Access Point pada tempat yang optimum, biasanya berada di tengahtengah dan line of sight dengan PCs maupun wireless accessories (adapter dan router)

* Tempatkan antenna pada posisi dimana antenna mampu mengover wireless network dengan baik. Normalnya, performansi yang paling baik adalah antenna diletakkan pada tempat yang lebih tinggi.

* Hubungkan AC power adapter ke socket power Acces Point. Hubungkan ujung kabel UTP straight ke Access Point dan ujung kabel lainnya ke switch.

Gambar Instalasi Access Point

* Klik Start, Connect To, lalu pilih Show All Connection pada komputer.

* Klik kanan pada Local Area Connection lalu pilih Status.

Gambar Jendela Network Connection

* Klik Properties pada Local Area Connection Status, Lalu klik properties pada Internet Protokol TCP/IP.

Gambar Jendela Local Area Connection Properties

* Setting IP Address komputer anda dengan IP 192.168.1.2 subnet mask 255.255.255.0 dan default gateway 192.168.1.1

Gambar Setting Alamat IP

* Buka net browser (Internet Explorer, Opera, Mozilla) dan pastikan proxy pada net browser anda kosong.

* Ketik 192.168.1.1 dalam Address field net browser. 192.168.1.1 merupakan IP address default dari Access Point Linksys ini.

* Ketik admin pada username dan pada password (username dan password default Access Point Linksys ini adalah admin)

Gambar Login Access Point

* Setting tab setup seperti dibawah ini :

Internet Setup

- Internet Connection type : Automatic Configuration – DHCP

- Optional Setting

- Router Name : WRT54G (default)

- Host Name : (kosong)

- Domain Name : (kosong)

- MTU : Auto (default)

Network Setup

- Router IP :

- Local IP Address : 192.168.1.1 (default)

- Subnet Mask : 255.255.255.0

- Network Address Server Setting

- DHCP Server : Enable (Access Point memberikan alamat IP

pada masing-masing Host secara otomatis)

- Starting IP Address : 192.168.1.100 (IP yang akan diberikan

dimulai dari 192.168.1.100)

- Maximum Number : 50 (Jumlah host yang akan diberikan alamat IP

of DHCP User oleh akses point dibatasi hanya 50 host)

- Client Lease Time : 0 (default)

- Static DNS 1,2,3 : 0.0.0.0 (default)

- WINS : 0.0.0.0 (default)

Time Setting

- Time Zone : (GMT+07.00 Thailand, Rusia)

- Klik Save Settings

Gambar Basic Setup Access Point

* Klik Tab Wireless, lalu konfigurasi seperti berikut :

- Wireless Network Mode : Mixed (default Access Point yang akan

support pada standard 802.11b dan 82.11g)

- Wireless Network Name : Lab Wireless (Nama Access Point yang akan

(SSID) terdeteksi di jaringan wireless )

- Wireless Channel : 6-2.437 GHz (default kanal yang digunakan)

- Wireless SSID Broadcast : Enabled (SSID akan dibroadcast ke jaringan

wireless)

* Klik Save Settings

Gambar Basic Wireless Security

2.Konfigurasi Client

Hubungkan kabel USB pada port USB adapter, lalu hubungkan kabel USB pada port USB komputer.

Gambar konfigurasi USB Wireless Adapter

* Windows XP akan secara otomatis mendeteksi adapter. Masukkan CD-ROM setup pada CD-ROM drive. Kemudian Setup wizzard akan otomatis muncul (jika tidak, run manual dengan setup.exe dari driver)

Gambar Instalasi Usb Wireless Adapter

* Klik pada tombol next setelah memilih Install

Gambar License Agreement

* Pada licence agreement klik Next

Gambar Koneksi ke Access Point Pada Linksys Network Monitor

* Setelah tahap instalasi selesai akan tampil window Creating a Profile dan secara otomatis wireless adapter akan mencari sinyal di sekitar yang aktif.

* Klik SSID Lab Wireless lalu klik Connect. Maka Usb Wireless Adapter akan terhubung dengan Access Point Lab Wireless.

Apabila ingin menggunakan Wireless Network Connection di Windows, maka kita harus me-non aktifkan Linksys Network Monitor terlebih dahulu,yaitu:

* Klik kanan pada Linksys Network Monitor, lalu klik Use Windows XP Wireless Configuration

Gambar Me-non aktifkan Linksys Network Monitor

* Klik kanan pada icon Network Wireless Connection pada taskbar, lalu pilih View Available Wireless Networks.

Gambar Membuka Wireless Network Connection di Windows

* Klik SSID Lab Wireless lalu klik Connect. Maka Usb Wireless Adapter akan terhubung dengan Access Point Lab Wireless.

Gambar Koneksi ke Access Point Pada Windows Network Connection

sehingga dari penjelasan diatas point-point nya yaitu:

sehingga dari penjelasan diatas point-point nya yaitu:

- Mode Infrastruktur itu merupakan Wireless LAN yang disetting secara manual untuk berhubungan dengan ISP (Internet Service Provider) yang mana masih menggunakan password untuk melakukan akses koneksinya.

- Mode infrastruktur access point berfungsi untuk melayani komunikasi utama pada jaringan wireless.

- Ada empat komponen utama dalam WLAN

- Komponen logic dari Access Point adalah ESSID (Extended Service Set IDentification) yang merupakan standar dari IEEE 802.11

- Untuk melakukan komunikasi 2 buah komputer atau lebih pada mode Infrastruktur,semua komputer yang akan dihubungkan dengan jaringan wireless harus memiliki wireless adapter atau untuk Laptop memiliki fasilitas Wi-Fi dan Access Point.

- Sebelumnya lakukan terlebih dahulu Konfigurasi Access Point dan Konfigurasi access client.

Minggu, 04 Juli 2010

aboUt me

- yOu CaN CaLL me NesHa...

- aQ aNak ke 4 dri 5 bersaudara... yg PalinG aq tidaK suka: # mEnunggU.. # diboongin.. # dan berSok-soK manja.. yg paLing aq suka: * dKsi Sureprice * dtraktir..hehe * dimanjain...hoho aQ PaLing suka masakan MAMA dan nonTon Bola With my brother...hihih terkadang Aq mEmpunyai Sifat TomBoy,kArna ddalam kEluarGa Aq diKeeliLingi Oleh LeLaki TangGuh (My Brothers)... seKian DuLu mengenAi saYa...hoho

yOu CaN CaLL me NesHa...

aQ aNak ke 4 dri 5 bersaudara...

yg PalinG aq tidaK suka:

# mEnunggU..

# diboongin..

# dan berSok-soK manja..

yg paLing aq suka:

yg paLing aq suka:

* dKsi Sureprice

* dtraktir..hehe

* dimanjain...hoho

aQ PaLing suka masakan MAMA dan nonTon Bola With my brother...hihih terkadang Aq mEmpunyai Sifat TomBoy,kArna ddalam kEluarGa Aq diKeeliLingi Oleh LeLaki TangGuh (My Brothers)...

seKian DuLu mengenAi saYa...hoho

* dtraktir..hehe

* dimanjain...hoho

aQ PaLing suka masakan MAMA dan nonTon Bola With my brother...hihih terkadang Aq mEmpunyai Sifat TomBoy,kArna ddalam kEluarGa Aq diKeeliLingi Oleh LeLaki TangGuh (My Brothers)...

seKian DuLu mengenAi saYa...hoho

Langganan:

Postingan (Atom)